Compliance-Risiken identifizieren und beseitigen

IT-Fachleute mit Administratorrechten und Nutzer mit privilegierten Rechten sind häufig in der Lage, Datenbestände zu manipulieren und die Spuren solcher Aktionen zu vertuschen

Regelwerke vor allem die Vorgaben in den Bereichen IT-Sicherheit und IT-Compliance wurden verschärft

Von Martin Grauel, Wirtschaftsinformatiker (BA) und Netzwerk-/IT-Security-Spezialist bei BalaBit

(03.07.15) - Compliance-Vorgaben für Unternehmen betreffen zunehmend die IT-Sicherheit. So wurde auch die internationale Zertifizierungsnorm für Informationssicherheitsmanagementsysteme (ISO 27001) schärfer gefasst. Betroffen davon sind der Umgang und das Erfassen von Logging-Informationen – insbesondere das Monitoring der Aktivitäten von privilegierten Usern.

Ein zentrales Ziel von Compliance-Vorschriften wie PCI-DSS, ISO 27001, Sarbanes-Oxley Act (SOX) und EuroSOX besteht darin, Unternehmen und deren Kunden vor wirtschaftlichen Schäden durch den Missbrauch oder Diebstahl unternehmensinterner Informationen zu bewahren. Aus diesem Grund wurden in den aktuellen Versionen dieser Regelwerke vor allem die Vorgaben in den Bereichen IT-Sicherheit und IT-Compliance verschärft.

Ein Beispiel dafür ist die Version 3.0 des PCI-DSS-Standards (Payment Card Industry Data Security Standard), die seit 2014 in Kraft ist. Sie sieht erheblich schärfere Sicherheitsregeln für alle Unternehmen vor, die Kreditkarteninformationen verarbeiten. Dazu zählen Handelshäuser, Abrechnungsfirmen, Banken und Service-Provider. PCI-DSS 3.0 enthält unter anderem striktere Vorgaben für das Erfassen, Auswerten und Speichern von Log-Daten von IT-Systemen.

So müssen Unternehmen jetzt nicht nur den Start, sondern auch das Stoppen und Pausieren von Logging-Vorgängen dokumentieren. Dies soll verhindern, dass Kriminelle die Spuren ihrer Aktivitäten beseitigen, indem sie das Log-Management-System zeitweilig deaktivieren. Außerdem legt die Vorschrift explizit fest, welche Ereignisse (Events) täglich analysiert werden müssen und welche in längeren, regelmäßigen Abständen. Die Grundlage dafür bilden Regeln für das Risikomanagement. Explizit untersucht werden müssen zudem Sonderfälle und Anomalien.

Verschärfung von Compliance-Vorgaben

Schäden in Milliardenhöhe

Requirement 10.2.5 von PCI-DSS 3.0 verlangt zudem, dass ein Log-Management-System Änderungen an den Accounts von Administratoren und Usern mit Root-Zugriffsrechten dokumentiert. Festzuhalten ist beispielsweise, ob entsprechende Accounts erstellt oder gelöscht wurden. Dies soll verhindern, dass Angreifer oder illoyale eigene Mitarbeiter solche Nutzerkonten missbrauchen.

Doch PCI-DSS ist nur ein Beispiel. Auch andere IT-Security- und -Compliance-Vorschriften wurden überarbeitet und schärfer gefasst. Dazu zählt die ISO 27001. In der aktuellen Version 27001:2013 sind beispielsweise 14 Sicherheitsbereiche aufgeführt, die IT-Security-Experten berücksichtigen müssen – gegenüber nur elf "Security Areas" in der Ausgabe der Norm von 2005. Außerdem müssen nun sicherheitsrelevante Vorfälle im Allgemeinen durch ein "Event-Logging" erfasst und dokumentiert werden. Explizit vorgegeben ist zudem, dass auch die Aktivitäten der Mitarbeiter von Service-Providern überwacht und regelmäßig auditiert werden müssen.

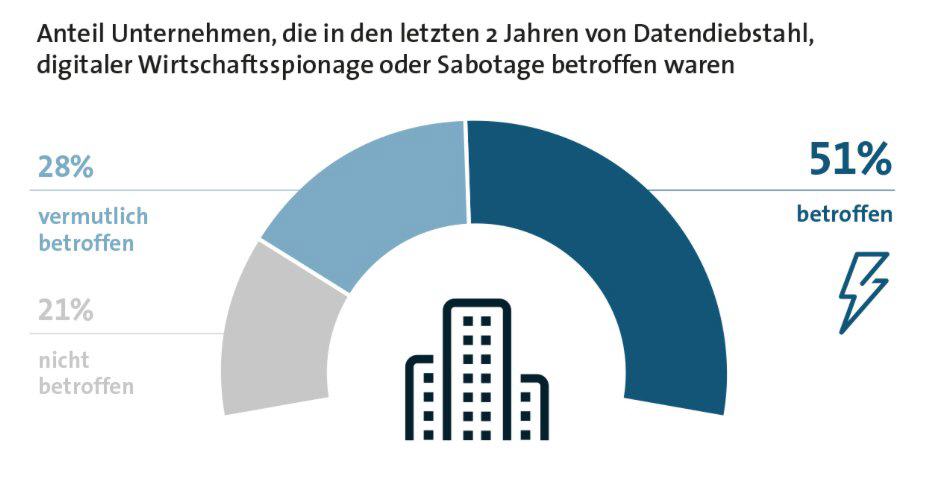

Die Verschärfung von Compliance-Vorgaben hat einen guten Grund. So wurden nach Angaben der amerikanischen Beratungsfirma Javelin Strategy & Research alleine in den USA 12,7 Millionen Bürger Opfer von Online-Betrügereien. Der Schaden belief sich auf rund 16 Milliarden Dollar. In zwei Drittel der Fälle, so Javelin, legte der Verlust von vertraulichen Daten die Grundlage für die Betrügereien, etwa der Diebstahl von Zugangsinformationen und Kundendaten.

In vielen Fällen gehen solche Aktivitäten auf das Konto von aktuellen oder ehemaligen Mitarbeitern von Unternehmen. Laut einer Untersuchung des deutschen Digitalverbandes Bitkom sind 52 Prozent solche "Insider" wie IT-Systemverwalter oder User mit privilegierten Zugriffsrechten Initiatoren von Angriffen auf IT-Systeme. Die zweite große Tätergruppe (39 Prozent) kommt aus dem Umfeld von Unternehmen. Es handelt sich um Wettbewerber, Lieferanten, Dienstleister und Kunden, also Akteure, die über spezielle Kenntnisse des Kunden oder Partnerunternehmens verfügen.

Auch Systemverwalter sind für Datenverluste verantwortlich

Der amerikanische Service-Provider Verizon führt in ihrem Data Breach Investigations Report 2015 an, dass 55 Prozent der missbräuchlichen Nutzung geschäftsinterner Daten auf das Konto von Nutzern mit privilegierten Rechten gehen. Sie nutzen ihre Position und Zugangsmöglichkeiten beispielsweise dazu aus, um Kundendaten, Vertriebsinformationen und Finanzdaten zu entwenden und zu Geld zu machen.

Hinzu kommen Verizon zufolge Fehler von Mitarbeitern und Dienstleistern: E-Mails mit vertraulichen Daten landen beim falschen Adressaten (30 Prozent der Fälle) oder interne Informationen werden auf öffentlich zugänglichen Web-Servern gespeichert (17 Prozent). Zu denken gibt, dass für 60 Prozent dieser Fehler Systemverwalter verantwortlich sind. Verschärft wird die Situation durch die Nutzung von Cloud-Computing-Diensten. In diesem Fall ist nicht nur die hauseigene IT-Abteilung involviert. Hinzu kommen die Administratoren des Cloud-Service-Providers (CSP). Auch diese haben Zugang zu Kundendaten und Log-in-Informationen. Zudem haben die Mitarbeiter eines CSPs Zugriff auf die Konfigurationseinstellungen der IT-Systeme, über welche die entsprechenden Cloud-Services bereitgestellt werden.

Compliance heißt: Transparenz schaffen

Die Aktivitäten von IT-Administratoren, externen Dienstleistern und Power-Usern werden jedoch nur selten erfasst. Wenn doch, erfolgt das häufig in einer Form, die nicht den Anforderungen eines standardisierten und umfassenden Risikoberichtswesens entspricht. Dabei verfügen gerade die Verwalter von Netzwerkkomponenten, Server-Systemen und Datenbanken über eine gewaltige Machtfülle. Sie verwalten alle Passwörter und haben Zugang zu allen IT-Systemen wie E-Mail-Postfächern und Kundendaten.

IT-Fachleute mit Administratorrechten und Nutzer mit privilegierten Rechten sind zudem häufig in der Lage, Datenbestände zu manipulieren und die Spuren solcher Aktionen zu vertuschen. Daher müssen die Aktivitäten von IT-Fachleuten im Unternehmensnetz dokumentiert werden – und zwar in einer Weise, die jeder Revision standhält. Das gilt für jedes Unternehmen, nicht nur für solche in besonders sensiblen Branchen wie dem Finanz- und Versicherungswesen oder dem Gesundheitssektor.

Eine Option besteht darin, ein System zu implementieren, das alle Aktivitäten beim Zugriff auf IT-Systeme aufzeichnet. Diese Aufzeichnungen (Audit Trails) sollten verschlüsselt und signiert abgelegt und mit einem Zeitstempel versehen werden. Nur dann stehen sie nötigenfalls auch als Grundlage für forensische Analysen zur Verfügung und können für Audits herangezogen werden Eine solche Lösung hat BalaBit mit der Shell Control Box (SCB) entwickelt. Sie erfüllt die Anforderungen von Unternehmen und Auditoren in Bezug auf die Nachvollziehbarkeit und Transparenz der Aktionen von IT-Administratoren.

Zudem empfiehlt es sich, eine Lösung für das Erfassen und Auswerten von Log-Managementdaten zu implementieren. Der Grund ist, dass das Volumen der Log-Daten zunimmt. So greifen beispielsweise immer mehr Administratoren und User von Mobilsystemen wie Tablets und Notebooks aus auf IT-Systeme zu, und das von unterschiedlichen Standorten aus: im Büro, während einer Dienstreise oder vom Rechner im Homeoffice aus. Eine Log-Management-Appliance wie etwa die „syslog-ng Store Box“ erfasst und konsolidiert diese Datenbestände in einem zentralen System.

Auch Dienstleister unter die Lupe nehmen

Systeme wie die Shell Control Box sind auch aus einem anderen Grund wichtig. Viele Unternehmen lagern IT-Prozesse an externe Dienstleister aus oder greifen auf Cloud-Ressourcen zurück. Dieses Outsourcing birgt Risiken. So verlangt beispielsweise die MaRisk (VA), dass alle ausgelagerten Prozesse lückenlos identifiziert, evaluiert und überwacht werden müssen. Mit Hilfe eines Systems wie der Shell Control Box lässt sich eindeutig belegen, wer, wann und durch welche Aktion Probleme verursacht hat. Es kann der beweiskräftige Nachweis geführt werden, welcher der Vertragspartner seine Sorgfaltspflicht verletzt hat.

Eine umfassende und effiziente Log-Analyse ist ein zentraler Baustein, um Compliance sicherzustellen. Doch um potenziell schädliche Aktivitäten zu identifizieren und zu unterbinden, ist ein ganzheitlicher IT-Sicherheitsansatz auf Basis kontextbezogener Informationen erforderlich.

Nächster Schritt: Kontextbezogene Sicherheitslösungen

Ein solches Contextual-Security-Intelligence-Konzept (eCSI) besteht aus mehreren Komponenten. Dazu zählen Lösungen für die Überwachung privilegierte Zugriffe auf IT-Systeme und das Auswerten von Log-Daten. Hinzu kommen Systeme zur User Behavior Analytics, also der Analyse des Nutzerverhaltens. Sie erkennen Anomalien beim Zugriff auf IT-Systeme und unterbinden automatisch schädliche Aktivitäten. Eine solche Lösung, beispielsweise „Blindspotter“ von BalaBit, nutzt spezielle Algorithmen zur Datenanalyse, um sicherheitsrelevante Vorfälle zu identifizieren und diesen Prioritätsstufen zuzuweisen.

Zudem bieten solche Tools dem Nutzer eine breite Palette von Ergebnissen und Handlungsoptionen, von Warnmeldungen bis hin zu automatischen Reaktionen auf bestimmte Vorkommnisse. Durch die Integration mit vorhandenen IT-Sicherheitssystemen lassen sich Zugriffe blockieren und potenzielle Risiken für die IT-Sicherheit und Compliance im Vorfeld ausschließen.

Compliance – auch für Industrie 4.0

Mit kontextbezogenen Sicherheitslösungen lassen sich im Übrigen nicht nur klassische IT-Umgebungen absichern. Gleiches gilt für alle Komponenten einer Industrie-4.0-Umgebung, die einen starken Bezug zur Informationstechnik haben. Dazu zählen Anwendungen aus den Bereichen Enterprise Resource Planning (ERP) und Supply Chain Management (SCM), zudem Storage- und Netzwerk-Systeme, Datenbanken und Server.

Der Einsatz solcher Sicherheitslösungen wird daher künftig auch für jedes Industrieunternehmen unverzichtbar sein, das seine Produktionsumgebung im Zuge von Industrie 4.0 vernetzt und an seine eigene IT-Infrastruktur sowie die von Lieferanten und Kunden anbindet.

Der Autor:

Martin Grauel ist Wirtschaftsinformatiker (BA) und Netzwerk-/IT-Security-Spezialist. Bei BalaBit ist er als Presales Engineer für die Implementierung der Systeme bei Kunden verantwortlich. Das Unternehmen BalaBit ist ein IT-Sicherheitsspezialist für Log-Management und fortschrittliche Monitoring-Technologien.

(BalaBit: ra)

Lesen Sie auch den Schwerpunkt:

"IT-Sicherheit im Kontext von Compliance"

BalaBit IT Security: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.