Hintergrund

Im Überblick

Im Überblick

Inhalte

03.07.15 - Was Sie über Compliance-Anforderungen und Identity Management wissen sollten

05.03.15 - IT-Abteilungen haben keine Übersicht bei Kosten der Bankenregularien

06.08.14 - Banken müssen Anleger über alle Provisionen aufklären. Aber erst ab dem 1.8.2014

07.01.14 - Sicherstellung der Transparenz und Compliance innerhalb des Zuliefernetzwerks

13.08.13 - Betriebliche Positivität als Basis für Unternehmenserfolg

21.06.12 - Vom Chaos zur Compliance: Aktenaufbewahrung im digitalen Zeitalter

29.08.12 - Industriespionage nicht immer in böswilliger Absicht: Viele Informationen werden auch zufällig und unabsichtlich abgegriffen

16.05.12 - Bei Compliance-Neuerungen den Überblick im Regulierungslabyrinth behalten

01.09.11 - Banken- und Finanzkrise: Zur Früherkennung und Vermeidung von Krisen haben die Compliance-Richtlinien ihr Ziel verfehlt

18.08.11 - Online-Fälscher sind einfacher anzugehen, wenn das gesamte Unternehmen die Maßnahmen mit trägt

11.01.11 - Die meisten Hacker-Tools, mit denen sich Kriminelle Zugang zu Bankkonten verschaffen, werden über das Web verbreitet

04.01.11 - Die WikiLeaks-Story - die Wahrheit rund um das Thema Datensicherheit

19.07.10 - Folgen von Compliance-Schadensfällen in Unternehmen

13.07.10 - Datenschutz: Anbieter die Nutzer in die Lage versetzen, ihre personenbezogenen Daten besser zu schützen

14.06.10 - Datenschutz beginnt bei der Softwareentwicklung

25.11.09 - Strategien für den verantwortungsvollen Umgang mit Log-Daten

18.11.09 - Schwarzgeld in Liechtenstein: Ab 01.01.2010 und rückwirkend keine Anonymität mehr

22.09.09 - GDPdU und Compliance: Problematisch für Unternehmen ist die Einschätzung, welche Daten steuerlich relevant sind

03.09.09 - Mit E-Mail-Recording die Compliance sichern: Eine Blackbox für die Kommunikation

27.08.09 - E-Mail-Archivierung: Ein ECM-System unterstützt Unternehmen bei der Einhaltung von Compliance-Vorschriften

13.08.09 - Eine klare Nutzungsregelung betrieblicher E-Mail-Konten erspart eine Reihe von Problemen

15.07.09 - Wertebasierte Unternehmensführung: Wettbewerbsvorteil und solides Fundament von Corporate Compliance

14.07.09 - Compliance im Bankensektor: Mit einem Programm-gestützten IT-Planungsprozess sind fast alle Hausaufgaben bereits unabhängig von den konkreten Compliance-Richtlinien erledigt

23.06.09 - Gesetze, Richtlinien und Kodizes in der Medizin sollen eines der wertvollsten Güter unseres Grundgesetzes schützen: die Gesundheit

03.06.09 - Web 2.0 im Unternehmenseinsatz: Standards einhalten, um die gefährliche Compliance-Lücke zu schließen

27.05.09 - Konzepte zum Schutz betrieblicher Daten und Werte: Datenschutz und eine durchdachte Sicherheitsstrategie als Faktoren des Unternehmenserfolgs

08.04.09 - Risikomanagement als pro-aktives Werkzeug: Der Idealzustand ist erreicht, wenn das Management und die Mitarbeiter sich der möglichen Risiken bewusst sind

27.02.09 - Active Directory und Group Policy Objects reichen nicht aus, um im Unternehmen die Compliance-Richtlinien einzuhalten

05.01.09 - Zur Umsetzung des aktuellen EFPIA-Kodex und der NIS-Empfehlungen des VFA

24.11.08 - Worauf es bei einer gesetzeskonformen E-Mail-Archivierung wirklich ankommt

17.11.08 - Die Wandlung der Compliance-Funktion in Wertpapier-Dienstleistungsunternehmen unter besonderer Beachtung der neuen Berichtspflicht an das Senior-Management

27.10.08 - Wenn der Betriebsprüfer kommt: Die Compliance-Thematik schwebt wie ein Damoklesschwert über den Unternehmen

24.09.08 - Diskussion um Qualitätskriterien und Transparenz bei Insolvenzverwaltern ist bis heute nicht beendet

04.09.08 - "Entscheidend ist, was hinten rauskommt": Die Sicherung des Endpoint und die Überwachung von Endgeräten zählt in der IT-Security zu den anspruchsvollsten Aufgaben

19.08.08 - Die Ablösung von bisher papiergebundenen Abläufen durch elektronische Prozesse stellt erhöhte Anforderungen an die Compliance – besonders im Personalwesen

04.08.08 - Für viele Finanzdienstleister stehen die Compliance-Vorgaben in direktem Widerspruch zum wirtschaftlichen Erfolg und der Notwendigkeit, offensiv neue Geschäftsbereiche zu erschließen

11.06.08 - Erreichung der Compliance nach dem PCI DSS-Standard: Die Herausforderung als Chance nutzen – Mit PCI-Compliance Sicherheitsprozesse im Griff haben

07.05.08 - Compliance mit dem neuen EU-Chemikalienrecht REACH – Die sorgfältige Vorbereitung ist existenziell - Der Geltungsbereich von REACH ist sehr breit aufgestellt

13.03.08 - Anforderungen an SAP-Systeme: Wie lassen sich IT-Governance, Risikomanagement und Kontrollen eingliedern, ohne dass die betroffenen Systeme an Effizienz und Dynamik verlieren?

11.03.08 - Governance von ERP-Applikationen ist aus zahlreichen Gründen zu einem wichtigen Thema für das Management geworden

06.03.08 - Der FSA-Kodex -"Healthcare Compliance" in Deutschland - Der FSA-Kodex vom 16.1.2004 stellt gegenüber den bisherigen verbandsübergreifenden Bemühungen eine Zäsur dar

05.03.08 - Der Gegensatz von Doppik und Kameralistik – zwei formale Systeme – ist nur ein Scheinwiderspruch: Doppik und Kameralistik unterscheiden sich theoretisch ausschließlich in der Methode

20.02.08 - Ein SOX-relevantes Kontrollsystem sollte die IT- und die Fachbereichsseite abdecken - Detaillierte Bewertung der Systeme aus Basis- und Anwendungssicht

15.02.08 - Erfolgreiches Compliance Management ist die Sicherstellung der Einhaltung der relevanten regulatorischen Anforderungen

16.01.08 - An Compliance-Anforderungen denken: SOX, Basel II oder Risikomanagement lassen sich in einer Prozess-organisierten IT transparenter darstellen und besser steuern

02.01.08 - SEPA und MiFID rücken DMS und BPM bei Kreditinstituten in ein neues Licht

14.12.07 - Teil 2: Überblick über Hintergründe und notwendige Maßnahmen zur Erfüllung der zunehmenden Compliance-Anforderungen im Umfeld der Informationstechnologie

13.12.07 - Teil 1: Überblick über Hintergründe und notwendige Maßnahmen zur Erfüllung der zunehmenden Compliance-Anforderungen im Umfeld der Informationstechnologie

27.11.07 - Konzernweites und international einheitliches Controlling ist eng verknüpft mit den Rahmenbedingungen, die sich aus Standards ergeben

19.11.07 - FDA- und EMEA-Compliance: Im Zentrum der Compliance steht primär ein audit- und revisionssicheres Daten- und Records Management auf allen Ebenen

17.08.07 - Der PCI-Standard zwingt die Händler und Dienstleister Maßnahmen zu ergreifen, um potentielle Schwachstellen der IT-Infrastruktur zu identifizieren und auszumerzen

10.08.07 - Compliance-Regelungen für Archive: Komplexität und Aufwand für Compliance nimmt erheblich zu - Grundsätzlich gilt: Mittelständler müssen gleiche Regeln wie Großunternehmen beachten

12.06.07 - Datenverschmutzung in Adressbeständen reduzieren: Auch für Mittelständler und Kleinbetriebe (KMU) gelten heute komplexe Compliance-Vorschriften

17.01.07 - Korruption ist in einigen Bereichen von Überseetätigkeiten der Multis besonders geläufig - Die Bestechung nimmt viele Formen an

30.08.17 - Die Identität ist inzwischen auch eine Compliance-Anforderung

01.09.17 - Mit Cyber Intelligence gegen Bedrohungen - Mit mehr Wissen besser geschützt?

15.11.17 - Ungleiche Voraussetzungen: Datensicherheit größte Herausforderung für den Mittelstand

02.10.18 - Datenschutzverletzungen – Regel statt Ausnahme für den Handel?

06.05.19 - Ziel der DSGVO ist der Schutz personenbezogener Daten und damit der Schutz der Privatsphäre des Kunden - Dieses Kundeninteresse sollte der "Nordstern" für alle Prozesse sein

04.09.19 - Scharia schützt vor Gläubigern, auch im Erbrecht sowie bei familienrechtlichen Ansprüchen

04.10.19 - Um für die Digitalisierung gewappnet zu sein, müssen sich Organisationen intern wie extern auf neue Compliance-Vorschriften einstellen

14.04.20 - No-Code hilft auch regulatorischen Entscheidern in der digitalen Transformation

21.04.20 - Schulungshaftung im Versicherungs-, Kapitalanlage und Bankvertrieb

29.04.20 - Betrug bei SWIFT-Überweisungen - So erhöht KI die Sicherheit

03.08.20 - Wie (und warum) Unternehmen Cybersicherheits-Audits durchführen sollten

12.02.21 - Datenschutz im Online-Vertrieb und Auftragsdatenverarbeitung

29.04.21 - Privacy Shield für ungültig erklärt: Welche Auswirkungen hat das für den internationalen Datentransfer

30.06.22 - Chief Ethics Officer: Warum zeitgemäße Datennutzung einen neuen Experten braucht

30.06.22 - DSGVO: Risikofaktoren im Arbeitsalltag und hoher Schulungsbedarf

19.09.22 - Sorgfaltspflicht in globalen Lieferketten per Gesetz verankert

14.11.22 - Wieso das Onlinezugangsgesetz ohne eine Registermodernisierung eine halbe Sache bleiben muss

07.02.23 - Software-Audits sorgen in Unternehmen regelmäßig für Angst und Schrecken

19.04.23 - Data Act – Gesetzentwurf der EU-Kommission für den Datenmarkt

07.11.23 - Nachhaltigkeit als Erfolgsfaktor: Herausforderungen des ESG-Reportings mit Digitalisierung lösen

11.01.24 - Flexibilität und Resilienz: Die umfassende Herausforderung des LkSG

11.01.24 - Tokenisierung schafft Neuregelung des Kreditwesens

09.08.24 - Voraussetzungen zur Compliance-gerechten Nutzung von "Microsoft 365 Copilot"

19.08.24 - Industrialisierung des Rechtsmarktes durch Klageindustrien: Wie Massenklagen auf andere Massenprodukte folgen

11.09.24 - Was die Umsetzung der GoBD angeht, herrscht in vielen Unternehmen noch immer Unsicherheit

09.04.25 - Insolvenzantrag oder Rettung insolventer Lebensversicherer durch die BaFin?

11.04.25 - Erfolgreich im Wandel: Strategien für die moderne Steuerlandschaft

11.06.25 - KI-Boom in Banken: So bleiben sensible Kundendaten sicher

17.07.25 - Robuste Cyberresilienz für kritische Infrastrukturen

17.07.25 - Unternehmen unterschätzen den AI-Act – dabei steckt mehr darin als nur Rechtssicherheit

08.09.25 - Führung in Balance: Leitlinien als strategischer Kompass für den Mittelstand

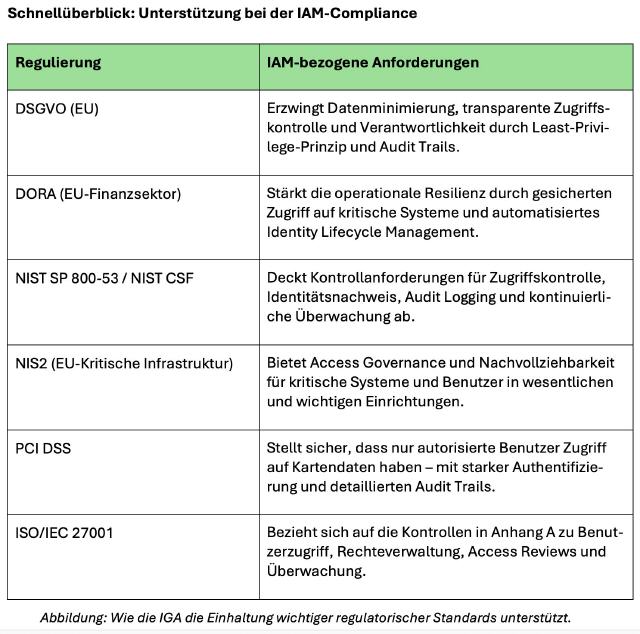

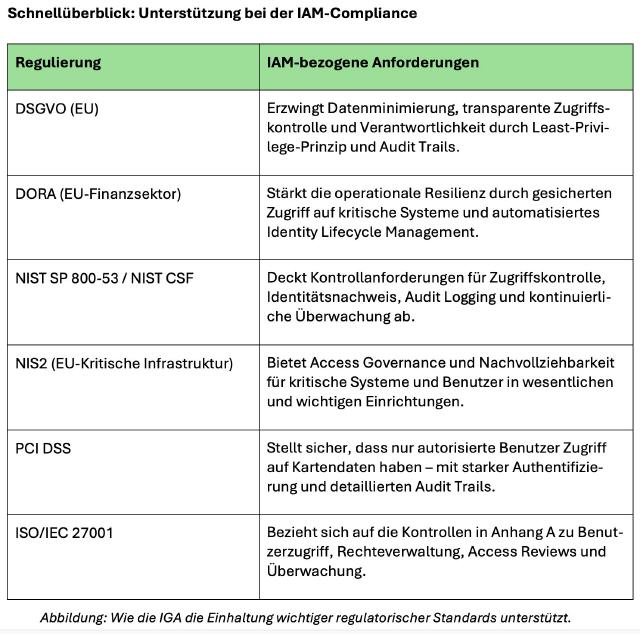

09.09.25 - Deutsche Unternehmen müssen eine Vielzahl regulatorischer Vorgaben einhalten: DSGVO, DORA und NIS2 oder Standards wie ISO 27001 oder das NIST Cybersecurity Framework

19.09.25 - Aufbruch in die Kreislaufwirtschaft: KI im Dienst der Nachhaltigkeit

29.09.25 - Die Evolution des CFO: Vom Finanzverwalter zum strategischen Visionär

29.09.25 - Governance statt Zettelwirtschaft: Wie IAM bei der Umsetzung von DSGVO, DORA, NIS2 und Co. hilft

01.10.25 - Fluch und Segen der KI – und warum der AI-Act mehr ist als ein bürokratischer Klotz

08.10.25 - Reifeprüfung für CISOs – Die fünf Stufen zur Cyberresilienz

11.12.25 - Warum Compliance nicht beim Anwalt, sondern in der Entwicklung beginnt

Meldungen: Hintergrund

Nyala Digital Asset: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.