Compliance durch sicheren Umgang mit Log-Daten

Strategien für den verantwortungsvollen Umgang mit Log-Daten

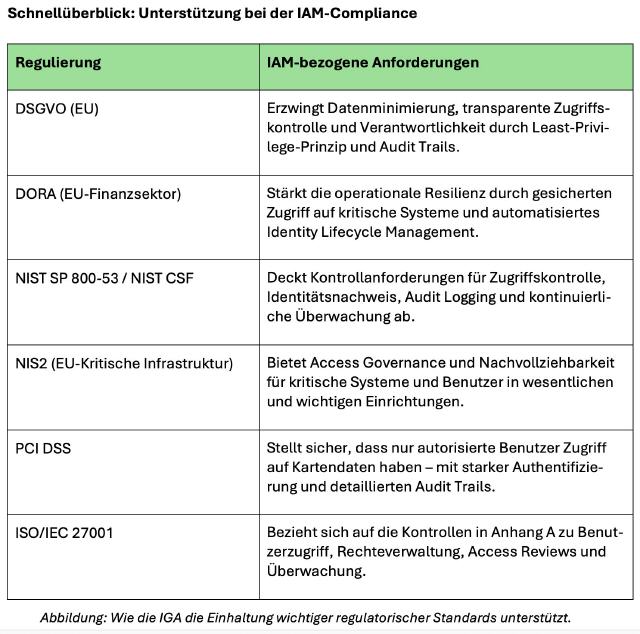

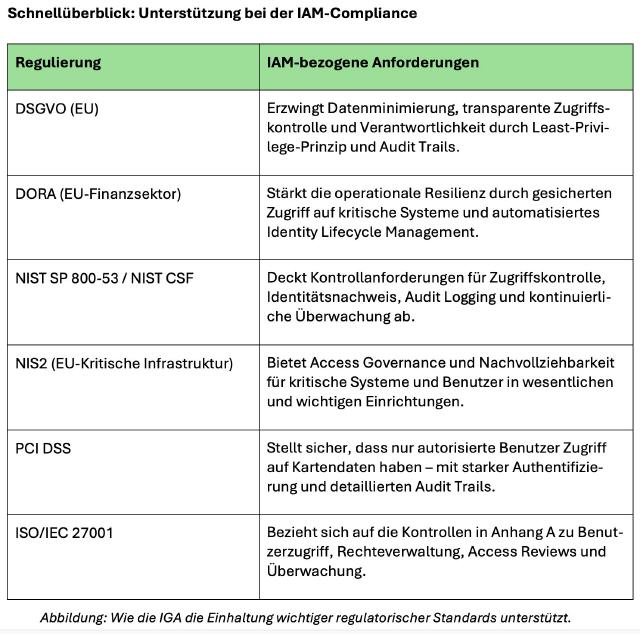

HIPAA oder PCI-DSS verlangen in der einen oder anderen Form die zentrale Sammlung, regelmäßige Auswertung und Langzeitarchivierung von Log-Nachrichten

Von Enikö Visky, Regional Director DACH, BalaBit IT Security

(25.11.09) - Zahlreiche Compliance-Vorschriften wie Health Insurance Portability and Accountability Act (HIPPA) oder Payment Card Industry Data Security Standard (PCI-DSS) fordern von Unternehmen die Sammlung und Speicherung ihrer Log-Daten. Doch den Betroffenen entstehen dadurch auch neue Möglichkeiten um beispielsweise Angriffe zu erkennen oder Fehlerursachen schneller zu finden.

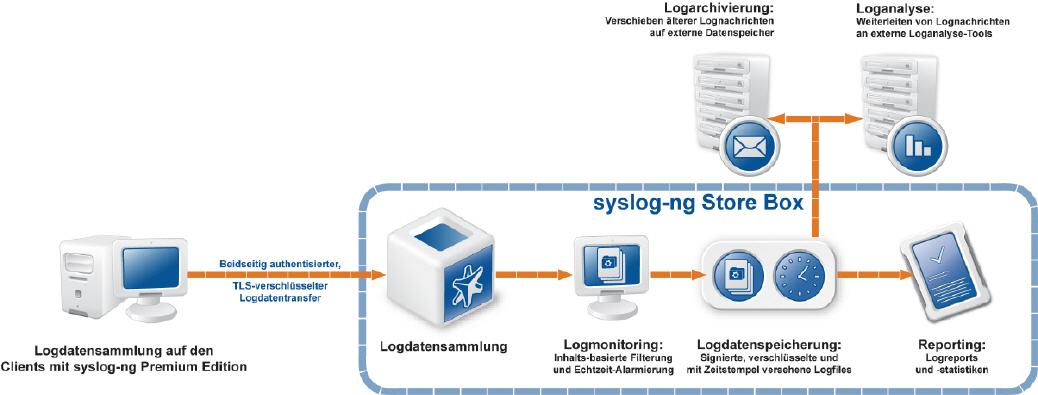

Jede Sekunde generieren Server, Netzwerkkomponenten und Anwendungen unzählige Meldungen über bestimmte Ereignisse. Diese Daten legen sie entweder in Protokolldateien ab oder leiten sie über das Netzwerk mit Hilfe des Syslog-Protokolls an eine zentrale Sammelstelle weiter. Syslog ist ein Standard der IETF, der in verschiedenen RFCs definiert ist und den das Gremium regelmäßig weiterentwickelt.

Für den Umgang mit den Massen an Statusmeldungen haben Unternehmen mehrere Möglichkeiten: Entweder sie ignorieren sie, löschen sie nach einer bestimmten Zeit, oder sie nutzen die Möglichkeiten, die eine zentrale Sammlung, Speicherung und Auswertung bieten. So kann beispielsweise Software für das Security Information und Event Management (SIEM) mit Hilfe von Verfahren zur Ereigniskorrelation Angriffe auf Systeme bereits erkennen, während diese noch stattfinden. Eine zentrale Auswertung von Log-Daten hilft Unternehmen zudem bei der Suche nach Ursachen von Betriebsstörungen, Regelverletzungen oder bei der Analyse von Systemen.

Gehört ein Unternehmen einer regulierten Branche wie beispielsweise dem Gesundheitswesen oder der Finanzindustrie an, kann der sichere Umgang mit Log-Daten sogar Pflicht sein. So verlangen unter anderem der HIPAA oder PCI-DSS in der einen oder anderen Form die zentrale Sammlung, regelmäßige Auswertung und Langzeitarchivierung von Log-Nachrichten.

Sammeln allein reicht nicht

Insbesondere für Unternehmen, die den oben genannten Compliance-Vorschriften unterliegen, reicht eine einfache zentrale Sammlung und Speicherung ihrer Log-Daten jedoch nicht aus. Denn Angreifer könnten beispielsweise versuchen, ihre Taten durch die Manipulation der Log-Informationen zu vertuschen. Daher müssen Unternehmen auch einen lückenlosen sicheren Transport der Log-Meldungen von der Quelle bis zum Ziel sicherstellen. Auch hier bietet der Syslog-Standard einige Möglichkeiten. Die etwa vom PCI-DSS geforderte Vertraulichkeit lässt sich beispielsweise durch eine SSL-verschlüsselte Übertragung sicherstellen. Dabei müssen jedoch auch alle Zwischenstationen von der Quelle zum Ziel dies unterstützen.

Um hingegen zu prüfen, ob eine Syslog-Quelle auch diejenige ist, die sie vorgibt zu sein, können sich Syslog-Sender und Empfänger gegenseitig über X.509-Zertifikate authentisieren. Dies verhindert Syslog-Injection-Angriffe. Größere Unternehmen mit verteilten Standorten müssen zudem sicherstellen, dass beispielsweise beim Ausfall einer Netzwerkverbindung keine Syslog-Daten verloren gehen. Denn Syslog-Sender wie Router oder Server beginnen damit, ihre Nachrichten zu verwerfen, wenn sie diese nicht innerhalb einer bestimmten Zeit an einen Syslog-Empfänger absetzen können. Hier helfen Syslog-Implementationen mit Festplattenpuffern weiter.

Nicht alle Statusmeldungen, die über das Netzwerk rauschen, sind gleichermaßen wichtig. So interessiert die Meldung des E-Mail-Servers über die erfolgreiche Zustellung einer Nachricht wahrscheinlich weniger als die Meldung eines Servers, dass sein freier Festplattenplatz zur Neige geht. Um beispielsweise SIEM-Werkzeugen die unwichtigen Meldungen zu ersparen und gleichzeitig Speicherplatz bei der Archivierung zu reduzieren, sollte eine Syslog-Infrastruktur in der Lage sein, Meldungen nach bestimmten Kriterien zu filtern und zu verwerfen.

Mit dem Prinzip der "Artificial Ignorance" kann beispielsweise die syslog-ng Store Box von BalaBit alle eingehenden Nachrichten mit hinterlegten Mustern vergleichen und erkanntermaßen unwichtige Meldungen aussortieren. Da dann nur die potentiell interessanten Meldungen beispielsweise an ein SIEM weitergereicht werden, muss dieses weniger Daten auf Angriffsmuster durchsuchen und kann so deutlich schneller konkrete Gefahren für die Sicherheit erkennen.

Sichere Speicherung

Sind alle relevanten Statusmeldungen sicher und gefiltert am Ziel angekommen, müssen diese auch dort vor Manipulation geschützt und über längere Zeit gespeichert werden können. Hier können beispielsweise Zeitstempel von externen Timestamping-Authorities für den Nachweis einer chronologischen und lückenlosen Aufzeichnung sorgen. Digitale Signaturen und die Verschlüsselung der Daten stellt hingegen sicher, dass nur autorisierte Personen Zugriff auf die Informationen erhalten. Eine Indizierung der Log-Daten hilft schließlich bei der schnellen Suche, während die Datenkompression für einen ressourcenschonenden Umgang mit Speicherplatz sorgt. (BalaBit IT Security: ra)

BalaBit IT Security: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.