Compliance und Access Governance

Die Rolle der Access Governance im Rahmen des Three-Lines-of-Defense-Modells

Auch wenn zu einem gewissen Grad jeder Mitarbeiter in einem Unternehmen für die Einhaltung von GRC-Vorgaben verantwortlich ist, ist es notwendig, eine Organisationsstruktur zu etablieren, die dieses Ziel unterstützt

Von Jürgen Pfannenstein, Robert Schardt, Dr. Silvia Knittl – msg systems

(15.10.13) - Bei der regelkonformen Erfüllung von Governance Risk Compliance (GRC)-Vorgaben im Unternehmen kommt dem durchgängigen Reporting eine Schlüsselrolle zu – eine Aufgabe für die Interne Revision. Als zugrundeliegender organisatorischer Rahmen empfiehlt sich das Three-Lines-of-Defense-Modell, hier dargestellt im Bereich einer übergreifenden Access Governance. Denn nur so kann sichergestellt werden, dass sämtliche Vorschriften nachhaltig erfüllt werden.

Auf Skandale in der Finanzindustrie, wie etwa die Manipulation des Libor-Zinssatzes, haben die Regulierungsbehörden mit Erweiterungen der bestehenden Gesetze reagiert. Die derzeit auf europäischer Ebene in Abstimmung befindliche Basel-III-Richtlinie (CRD IV) und deren aktuelle deutsche Auslegung im Rahmen des MaRisk-Rundschreibens vom 7.12.2012 mit rechtsverbindlicher Gültigkeit zum 1.1.2013 rücken nun verstärkt in den Fokus der Internen Revision.

Bereits in der Vergangenheit war es die Aufgabe der Internen Revision, das unternehmensweite Controlling von kaufmännischen und IT-technischen Rahmenaspekten und Initiativen im Unternehmen zu prüfen und an die Unternehmensführung zu berichten. Allerdings standen dabei besonders die kaufmännischen Bereiche im Fokus. Vor allem die Buchführenden Systeme (GoBS) wurden sehr genau betrachtet. Die als weniger erfolgskritisch eingestuften Systeme wurden bislang von der Internen Revision und den externen Auditoren auch aus Kostengründen eher "stiefmütterlich" behandelt.

Mit den neuen Regelwerken aus der 8. EU-Richtlinie wurden keine bereits bestehenden Aufgabengebiete in Richtung Interne Revision verschoben, vielmehr wurden zusätzliche Compliance-Aufgaben definiert, die spezielle Anforderungen an ein flächendeckendes Berichtswesen stellen.

"Problemzonen" der Corporate Governance

Die Finanzkrise sowie etliche Sicherheitsvorfälle, die die bisherigen Kontrollmaßnahmen scheinbar problemlos umgehen konnten – ein Problem, das nach wie vor besteht – gaben Anlass zu eingehenden Analysen durch das IIA (Institute of Internal Auditors), das DIIR (Deutsches Institut für interne Revision) sowie die ECIIA (European Confederation of Institutes of Internal Auditing). Die Analysen ergaben, dass die "Problemzonen" zwischen den kontrollierten Verantwortungsbereichen liegen. So wurden – wie im Falle Enron – Risiken zu spät erkannt und kommuniziert, sodass Gegenmaßnahmen nicht mehr greifen konnten: Die Informationen waren zwischen den Verantwortungsbereichen versandet. Dieser Zwischenbereich ist der Zielkorridor, den das Three-Lines-of-Defense-Modell (TLoD), ein Rahmenwerk zur Strukturierung der Komponenten der Corporate Governance, im Visier hat.

Um sämtliche Bereiche abzudecken, werden nun ein Mechanismus – das TLoD-Modell – sowie eine Organisation – die Interne Revision – gefordert, die den Überblick über Sicherheits- und Compliance-Fragen und insbesondere Zugriffsberechtigungen (Access Governance) im Unternehmen haben. Entscheidend ist dabei der Durchgriff in Form einer normativen und exekutiven Kraft, um das Unternehmen durchgängig zu überwachen.

Eine Schlüsselrolle spielt dabei das durchgängige Berichtswesen im Rahmen eines international vergleichbaren Vorgehensmodells auf Basis eindeutiger unternehmensweiter und gesetzlicher Entscheidungsgrundlagen, das Sicherheitsbeauftragte (CISO) und Compliance Officers (CCO) bereits seit längerem fordern.

Die Interne Revision hat somit für ein ganzheitliches Berichtswesen zu sorgen. Die Herausforderung liegt hierbei in der Zusammenstellung der notwendigen Informationen. Denn aufgrund organisatorischer Gegebenheiten – zum Beispiel separate Systeme für das Information Security Management (ISMS) sowie für Governance, Risk und Compliance (GRC) – haben die einzelnen Ressorts und Mandanten im Unternehmen häufig eigene Lösungen etabliert und die Systeme werden oft in Form separater Insellösungen betrieben.

Für die Interne Revision bedeutet dies eine Erweiterung des Aufgabenspektrums. Hierzu bedarf es sowohl organisatorischer als auch methodischer Grundprinzipien. Weiterhin sind eine entsprechende Kommunikationssteuerung und Werkzeugunterstützung erforderlich. Etablierte Vorgehensweisen auf Basis einer unternehmensübergreifenden Risikobetrachtung können hier unterstützen, Transparenz schaffen und die notwendige Fokussierung leisten.

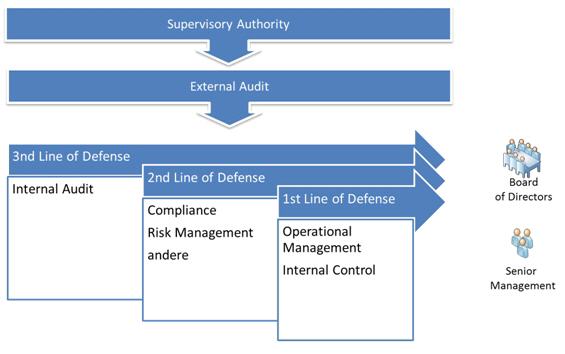

Das Three-Lines-of-Defense-Modell

Auch wenn zu einem gewissen Grad jeder Mitarbeiter in einem Unternehmen für die Einhaltung von GRC-Vorgaben verantwortlich ist, ist es notwendig, eine Organisationsstruktur zu etablieren, die dieses Ziel unterstützt. Die konzeptionellen Vorgaben zur Schaffung dieses organisatorischen Rahmens liefert das Three-Lines-of-Defense-Modell. Es ist innerhalb von Finanzdienstleistungsunternehmen bereits weit verbreitet und wird vom Dachverband der europäischen Revisionsinstitute (ECIIA) als Grundelement gefordert. Das Modell sieht eine dreistufige organisatorische Verantwortung vor (siehe Abbildung 1) und wurde in der aktualisierten MaRisk als umsetzungsnotwendig klassifiziert (MaRisk BA AT-4.2.1 und AT-4.1.1).

In der ersten Stufe Three-Lines-of-Defense-Modells übernimmt das operative Management die Verantwortung für die Umsetzung und Einhaltung von GRC-Richtlinien und internen Kontrollen. In dieser Stufe wird die größte Mitarbeiteranzahl adressiert, daher beinhaltet sie das größte Potenzial für eine gesetzeskonforme Umsetzung. In der zweiten Stufe werden die Richtlinien, Prozesse und Prozeduren des GRC durch das Compliance- und Risikomanagement sowie weitere definierte Verantwortliche vorgeschrieben. Diese Verantwortlichen prüfen zudem regelmäßig, ob die bereits identifizierten Risiken und Schwachstellen weiterhin gelten, und ob es eventuell neue gibt. Sie berichten regelmäßig dem oberen Management und der Geschäftsführung über den GRC-Status und -Fortschritt. Die dritte Stufe agiert als unabhängige Einheit und stellt die Effektivität der anderen beiden Stufen gegenüber dem Management-Board und eventuellen externen Auditoren dar.

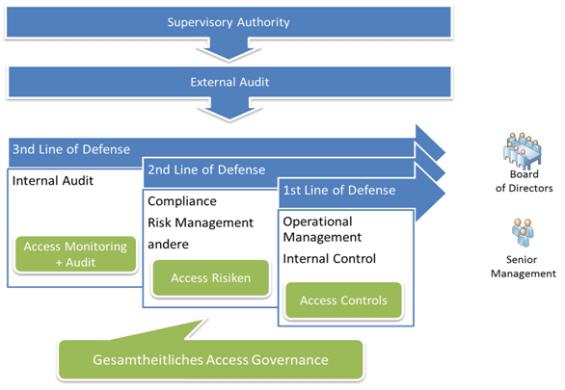

Three Lines of Defense und Access Governance

Access Governance, also die regelmäßige Überprüfung vergebener Zugriffsberechtigungen und deren Reporting, ist eine wichtige Disziplin zur Steuerung der operativen Risiken im Unternehmen. Die aktive Steuerung wird explizit in den gesetzlichen Regularien gefordert. Die Einführung einer friktionsfreien Access Governance kann zur Erfüllung dieser Vorgabe beitragen, indem sie insbesondere den Grundbaustein für ein durchgängiges Reporting über verschiedene Ebenen hinweg liefert. Dazu greift sie in jeder Stufe mit unterschiedlichen aufeinander abgestimmten Bausteinen ein.

In der ersten Line of Defense unterstützt die Access Governance das operative Management. Dies wird unter anderem durch Zugriffskontrollen (Access Controls) gewährleistet. Diese stellen sicher, dass operative Zugriffsrisiken unterbunden und Compliance-Anforderungen erfüllt werden. Bereits an dieser Stelle sollten eine schlüssige Dokumentation der getroffenen Maßnahmen und Kontrollen sowie eine permanente Überwachung der Einhaltung der Kontrollen erfolgen.

Durch geeignete präventive Kontrollen auf Zugriffe und Transaktionen sollen Vorkommnisse wie im Fall der Société Generale proaktiv vermieden werden. Ein Händler der französischen Großbank hatte weitreichende Berechtigungen dazu genutzt, seine Handlungsspielräume zu erweitern. Dabei umging er die ungenügenden Transaktionskontrollen in den Handelssystemen und nahm ohne vorherige Freigabe extrem riskante Transaktionen vor. Aufgedeckt wurde dies erst im Nachhinein – zu spät: Ein Schaden in Höhe von 4,6 Milliarden Euro war bereits entstanden.

In der zweiten Line of Defense hilft die Access Governance durch die Anforderung und Bereitstellung entsprechender übergreifender Metriken, Risikomaße im Zugriffsmanagement festzulegen und fortzuschreiben. Es ist Aufgabe dieser zweiten Verteidigungslinie, Informationen über Zugriffe im Unternehmen zu konsolidieren und auf einen konsistenten Stand pro Betrachtungsbereich zu bringen. Ein Beispiel für eine in ein Risikomaß einfließende Metrik sind neben einem Basisrisiko, welches zum Beispiel einer Schutzbedarfsanalyse entnommen ist, sogenannte variable Parameter, etwa die Menge der Rezertifizierungen oder die kumulierte Anzahl kritischer Berechtigungen und Berechtigungskombinationen einer Person beim Zugriff auf ein IT-System. Die Höhe eines Risikomaßes bestimmt das Gefährdungspotenzial einer Person, einer Transaktion oder eines IT-Systems für ein Unternehmen.

In der dritten Line of Defense legt Access Governance die Grundlagen für ein übergreifendes Access Monitoring, Auditing und Reporting fest. Bis dato gibt es in Unternehmen in der Regel nur eingeschränkt miteinander verbundene IT-Systeme und Compliance-Regelwerke, die schlüssig und logisch ineinander greifen. Deren Integration in ein unternehmensübergreifendes ISMS und Compliance Management sowie die Einbindung geeigneter Werkzeuge, Reporting-Formate und -Methoden für eine flächendeckende Abbildung der Unternehmenssituation im Zugriffsmanagementbereich werden von der Internen Revision vorgegeben, beauftragt sowie im Grad ihrer Umsetzung in Inhalten und Systematiken überwacht.

Die dritte Line of Defense trägt somit die Verantwortung für die Steuerung und Lieferung der Ergebnisse aus der inhaltlichen Betrachtung der Zugriffsmanagement-Daten sowie das Reporting der Ergebnisse an die Geschäftsleitung.

Fazit

Eine über alle drei Stufen des Three-Lines-of-Defense-Modells abgestimmte Access Governance stellt das GRC auf eine breite Basis und kann das gesetzlich geforderte, unternehmensübergreifende und durchgängige Reporting sicherstellen. Jede Line spielt dabei eine wichtige Rolle und trägt zur nachhaltigen Erfüllung der Compliance-Vorschriften bei. Der Internen Revision kommt durch die Umsetzung des Modells eine tragende Rolle zu. Sie ist nun zuständig für die Prüfung der Ordnungsmäßigkeit, Funktionsfähigkeit und Wirksamkeit aller Compliance-relevanten Prozesse im Rahmen des internen Kontrollsystems eines Unternehmens.

(msg systems: ra)

msg systems: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.