Schutz vor Datendiebstahl hat Priorität

Studie: Unternehmen sind zunehmend gezwungen, ihre IT Security-Strategie zu ändern - von einem reaktiven zu einem proaktiven Handeln

Fokus lag auch auf Trendthemen wie zum Beispiel Mobility, Cloud Computing, Virtualisierung, Compliance, sicheres Drucken oder Social Networking

(22.07.10) - Die Komplexität der Bedrohungsszenarien für die Unternehmens-IT nimmt kontinuierlich zu. Begünstigt durch Trends wie Cloud Computing und Virtualisierung entstehen neue Herausforderungen, so dass ganzheitliche IT Security-Konzepte unumgänglich werden.

Dies jedenfalls ist ein Ergebnis aus der neuen Studie von IDC zum Thema IT Security in Deutschland 2010. Ging es in der Vergangenheit vor allem um Einzelmaßnahmen zur Endpunktsicherheit, so müssen sich Unternehmen heute mehr und mehr Themen wie unerwünschtem Datenabfluss, Insiderattacken oder Angriffen aus dem Social Web widmen.

Im Rahmen der Studie "IT Security in Deutschland 2010" hat das Marktforschungs- und Beratungsunternehmen IDC von Mai bis Juni 2010 eine Befragung unter 200 deutschen Unternehmen mit mehr als 100 Mitarbeitern durchgeführt. Ziel war es, die aktuelle Situation sowie die Pläne der Unternehmen in diesem Umfeld zu untersuchen.

Insbesondere lag der Fokus auch auf Trendthemen wie zum Beispiel Mobility, Cloud Computing, Virtualisierung, Compliance, sicheres Drucken oder Social Networking. Die wichtigsten Ergebnisse dieser Befragung werden hier vorgestellt:

Vermeidung von Datendiebstahl ganz oben auf der Agenda

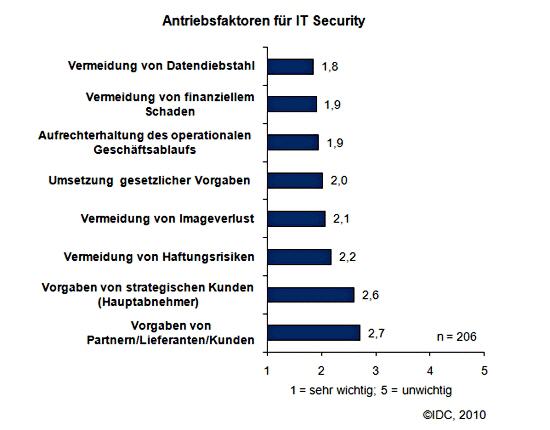

An oberster Stelle der Antriebsfaktoren steht für die von IDC befragten Teilnehmer die Vermeidung von Datendiebstahl. "Unternehmen werden sich daher zunehmend auf IT Security-Maßnahmen bei den Usern und auf die Daten selbst fokussieren", kommentiert Lynn-Kristin Thorenz, Director Research und Consulting bei IDC diese logische Konsequenz. Danach finden sich Themen wie "Abwendung von finanziellem Schaden" und "Aufrechterhaltung des Geschäftsablaufs".

Fast die Hälfte der Befragten gibt an, bereits Ausfälle der IT-Systeme durch Angriffe auf die Unternehmens-IT erlitten zu haben mit der Folge von Produktivitätsverlusten der Mitarbeiter. Außerdem hatten die Angriffe sowohl personelle (39 Prozent) als auch rechtliche (23 Prozent) Konsequenzen, dicht gefolgt von Imageschäden (22 Prozent), dessen tatsächlicher Wert am Anfang nur schwer abschätzbar ist.

Bedarf für Endpoint Security durch Viren, Spam und Trojaner steigt

In Bezug auf die Art der Angriffe ergibt sich ein gemischtes Bild. Viren, Spam und Trojaner führen die Liste klar an, was einen hohen Bedarf für Endpoint Security-Lösungen signalisiert. Dies ist grundsätzlich keineswegs verwunderlich, da zum einen Angriffe dieser Art durch Cyberkriminelle kontinuierlich zunehmen und zum anderen, weil solche Angriffe auch am ehesten auffallen. Manipulation, unberechtigter Zugriff und Verlust von Informationen werden im Vergleich dazu viel seltener bekannt.

Mangelndes Mitarbeiter Bewusstsein hemmt IT Security

Fehlendes Bewusstsein der eigenen Mitarbeiter führt dabei die Liste der Hemmfaktoren für IT Security aus Sicht der Befragungsteilnehmer an. IT Security wird in vielen Unternehmen noch nicht hinreichend genug ernst genommen. Das reicht von Unwissenheit über Ausblenden von Gefahren bis hin zu Ignoranz. Oft gelingt es auch der IT nur schwer, den Entscheidern die Risiken und die damit verbundenen Konsequenzen deutlich zu machen.

Sicherheitskonzepte weisen Lücken auf

Immerhin fast drei Viertel der befragten Unternehmen verfügen bereits über ein ganzheitliches Sicherheitskonzept. Knackpunkt der Thematik liegt aber nach Meinung von IDC vor allem in der Implementierung und Umsetzung solcher Konzepte. Zudem spielt die Einbindung der Mitarbeiter eine große Rolle für das Gelingen. So geben zwar rund drei Viertel der Teilnehmer an, über ein ganzheitliches IT Security-Konzept zu verfügen, aber entweder ist es lückenhaft (19 Prozent) oder es wird nur teilweise von den Mitarbeitern akzeptiert und umgesetzt (30 Prozent).

Mobile Security treibt Investitionen voran

"Insgesamt ist die Unternehmens-IT schon jetzt keine Burg mit fixen Ein- und Ausgängen mehr, die es zu verteidigen gilt, sondern ein loses Gebilde in dem die Grenzen zunehmend verschwimmen, wie z.B. durch mobile Endgeräte oder Web 2.0 Technologien", so Lynn-Kristin Thorenz. Cloud Services werden diesen Trend noch verschärfen.

Mobile Security wird von den befragten Unternehmen zukünftig als wichtig eingeschätzt. IDC prognostiziert, dass diese Thematik angesichts des deutlichen Wachstums der Mobile Workforce und Trends wie Unified Communications und Mobility, weiter an Bedeutung gewinnen wird. Allein in Westeuropa liegt der Anteil der Mobile Workforce an der gesamten arbeitenden Bevölkerung schon bei knapp 50 Prozent und dieser steigt bis 2013 nach Vorhersagen von IDC bis 2013 auf gut 60 Prozent.

Sicherheit beim Drucken bisher unterschätzt

Ein nach Meinung von IDC derzeit noch viel unterschätztes Thema betrifft "sicheres Drucken". Ein Drittel der Unternehmen plant hierfür aber Abhilfe zu schaffen. Gleichwohl sieht ebenfalls ein Drittel, dass keine Maßnahmen für sicheres Drucken erforderlich sind. Diese Unternehmen sind sich der Risiken und der Folgen im Druckbereich scheinbar noch gar nicht bewusst. Druckerhersteller und Service-Anbieter sind gefragt, Anwender aufzuklären und Lösungen sowie Beratung anzubieten. Das Potenzial in diesem Umfeld ist hoch.

Cloud Computing...

... ist das derzeit am meisten diskutierte Thema in der IT-Branche und zwar vor allem im Zusammenhang mit IT Security. Insbesondere Unternehmen in Deutschland sind skeptisch, was Cloud Services betrifft: Dies zeigten diverse IDC-Umfragen der letzten 12-24 Monate. In dieser Studie allerdings sind die Antworten der befragten Unternehmen in Bezug auf Cloud Services deutlich positiver als noch vor gut einem Jahr.

Was den IT Security-Markt betrifft, so rechnet IDC damit, dass alle Security-Anbieter früher oder später Cloud-basierte Angebote als Alternative zu Hardware-basierten Appliances und Software-Lizenzen anbieten werden, um ihren Kunden mehr Flexibilität zu bieten. Software-as-a-Service (SaaS) im Bereich Security wird sich zunehmend von traditionellen Segmenten wie Messaging und Web hin zu Marktsegmenten wie Identity und Schwachstellen-Management bewegen.

Lesen Sie zum Thema "Cloud Computing" und "Software-as-a-Service" auch: SaaS-Magazin.de (www.saasmagazin.de)

Vor dem Hintergrund steigender Anforderungen an Compliance und zunehmender Komplexität der Bedrohungsszenarien ist es nicht verwunderlich, dass zwei Drittel der Befragten steigende Ausgaben für IT Security erwarten. Laut IDC sind Unternehmen zunehmend gezwungen, ihre IT Security-Strategie zu ändern – von einem reaktiven zu einem proaktiven Handeln. Für IT Security-Anbieter ergeben sich damit gute Wachstumschancen für die kommenden Jahre. (IDC: ra)

IDC: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.